در یک سیستم VoIP در گام اول ابتدا صدا به حالت دیجیتال در آمده، سپس فشرده می شود و در نهایت به صورت بسته های دیتا ارسال می شوند. این بسته ها باید بدون تاخیر زیاد، به گیرنده برسند تا تماسی موفق با رضایت طرفین مکالمه داشته باشیم. در سمت گیرنده دوباره این بسته ها به شکل آنالوگ در می آید و برای کاربر پخش می شوند.

از نکات مهم در در سیستم VoIP پهنای باند مورد نیاز آن می باشد، به طوری که محدودیت در پهنای باند، باعث قطع مکالمه ها نشود.

در برقراری یک ارتباط تلفنی، عمل نمونه برداری یا Sampling از صدا انجام می دهند. به طور معمول صدایی به طول ۱۰ تا ۲۰ میلی ثانیه در بسته دیتا جهت ارسال قرار می گیرد. البته کدک های مختلفی تعریف شده اند که هر کدام استاندارد خاص خود را برای نمونه برداری و ارسال صدا تعریف می کنند.

بر حسب نوع کدک مورد استفاده در انتقال صدا، بسته های VoIP مدتی را در سمت گیرنده منتظر هستند تا کار بافر شدن آن ها به حد تعیین شده برسد. با رسیدن حجم بسته ها در بافر سمت گیرنده به اندازه تعیین شده، صدا در سمت دیگر پخش خواهد شد.

تاخیر صدا، در حالت ایده آل باید طوری باشد که شنونده متوجه آن نشود. چنانچه مقدار تاخیر از حدی فراتر رود، ادامه مکالمه میسر نخواهد بود.چنانچه تاخیر صدا بیش از ۲۰۰ میلی ثانیه شود، مکالمه تلفنی را از حالت مطلوب خارج می کند.

برای بالا بردن کیفیت VoIP می توان سیگنال دیجیتال شده صوت را قبل از بسته بندی با کدک های خاصی فشرده کرد. این کدک ها باعث می شوند حجم دیتای منتقل شده و در نتیجه پهنای باند کاهش و بنابراین سرعت انتفال آن ها افزایش یابد. کیفیت صدا در این کدک ها نسبت به گم شدن بسته های صوتی در شبکه دیتا حساسیت بیشتری دارند. بنابراین انتخاب کدک یکی از عوامل مهم در طراحی شبکه تلفنی مبتنی بر IP می باشد. ( تجهیزات ویپ )(پشتیبانی شبکه)

مقدار پهنای باند لازم برای مکالمات VoIP به فاکتورهای متعددی بستگی دارد. فاکتورها به شرح زیر است :

کدک :

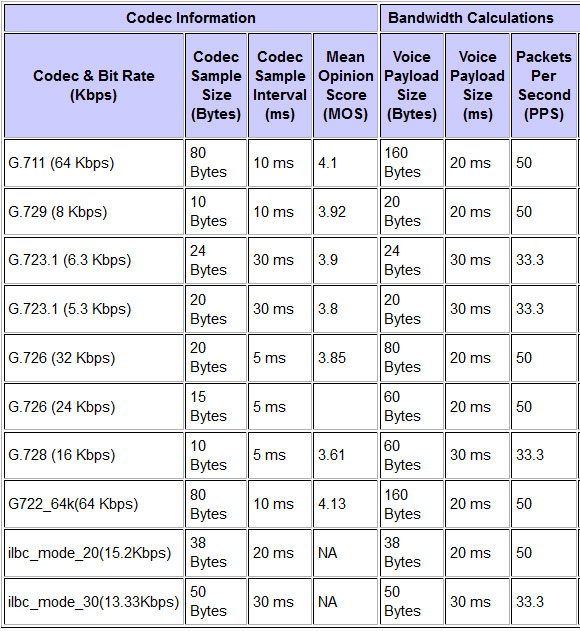

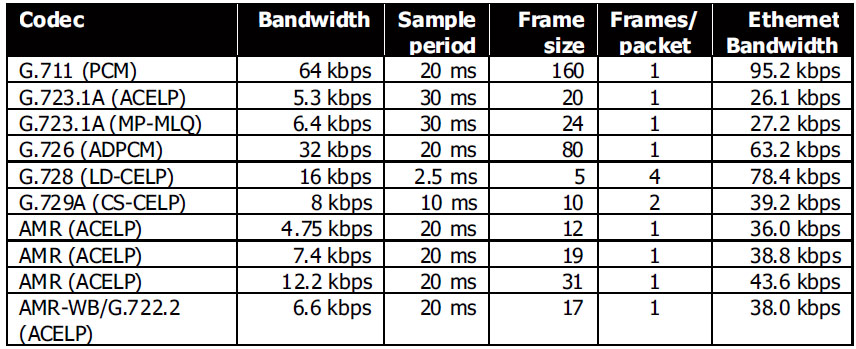

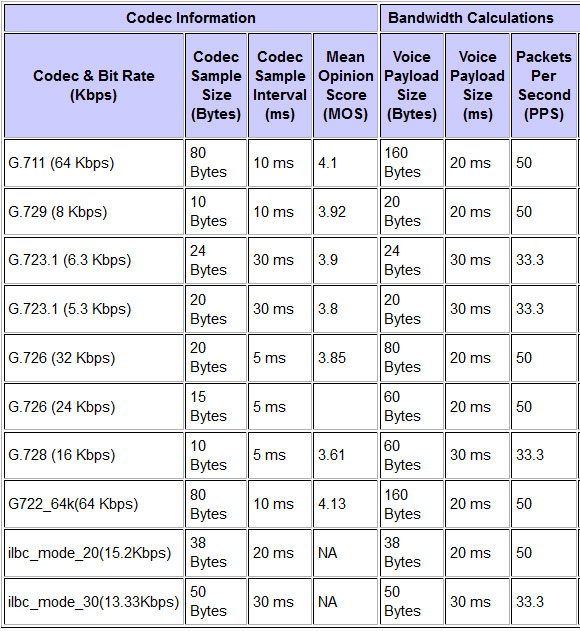

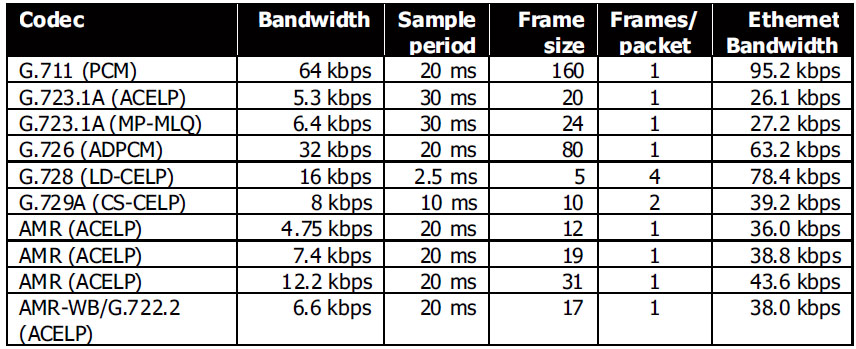

کلمه Codec از تلفیق دو کلمه coder-decoder ساخته شد. تبدیل موج آنالوگ به دیجیتال، پروسه فشرده سازی را کدک (Codec) می گویند.کدک ها از امواج آنالوگ در فاصله های زمانی معین (time interval) نمونه برداری کرده و برای هر نمونه مقداری را اختصاص می دهند. در جدول زیر انواع کدک های صدا و برخی ویژگی های آن ها، آورده شده است.

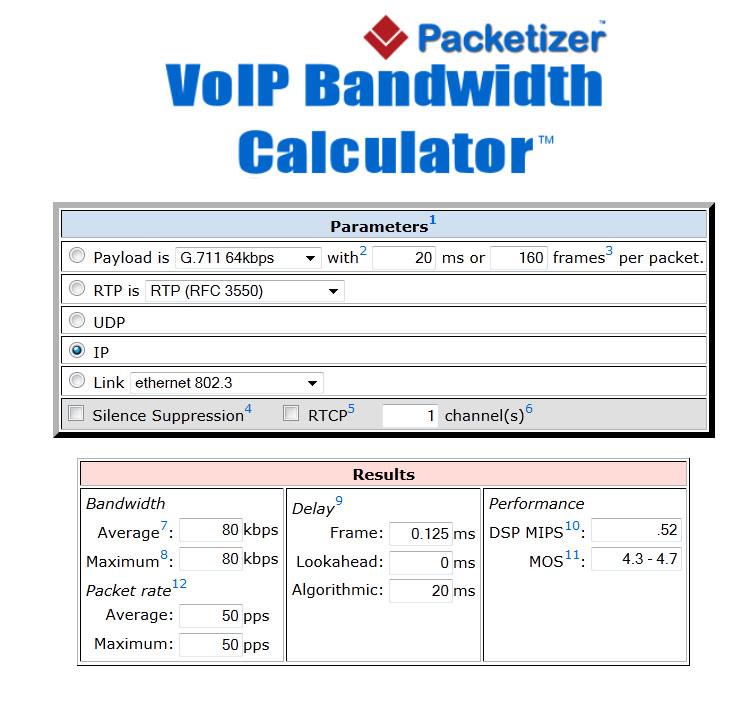

بیایید کدک های پرکاربرد را بررسی کنیم:

—G.711

—G.729

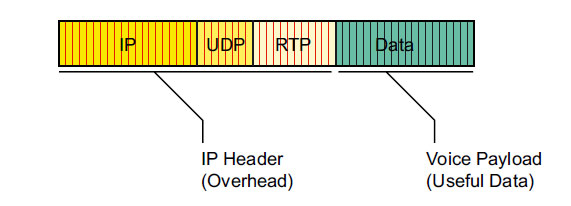

هدر IP :

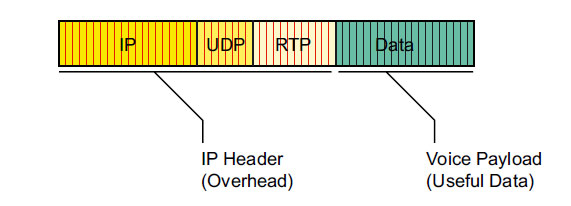

”هدر IP” به سرآیند IP و UDP و RTP بسته ها اطلاق می شود.

Voice Payload تولید شده توسط کدک شامل دیتای صدا می شود.

: این پروتکل ۸ اکتت را اضافه می کند که وظیفه Route کردن به سمت مقصد را بر عهده دارد. همانطور که می دانید یک پروتکل Connectionless بوده و تضمینی برای رسیدن بسته نمی کند.

IP: شامل ۲۰ اکتت می باشد که مسئول رساندن داده به مقصد می باشد.

RTP: شامل ۱۲ اکتت می باشد که اجازه بازسازی نمونه ها با ترتیب درست را می دهد. همچنین مکانیزمی برای اندازه گیری jitter و delay ارائه می دهد.

در مجموع هدر های IP/UDP/RTP مقدار ثابت ۴۰ اکتت را به عنوان سرایند اضافه می کند.

البته قابل ذکر است که روش هایی برای کاهش سربار هدر های IP وجود دارند که می توان به cRTP یا RTP فشرده شده اشاره کرد. البته این مسئله به صورت گسترده پیاده سازی نشده است و انتظار می رود در آینده استفاده از آن بیشتر شود.

وسیله ارتباطی :

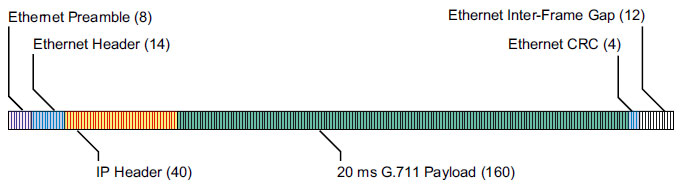

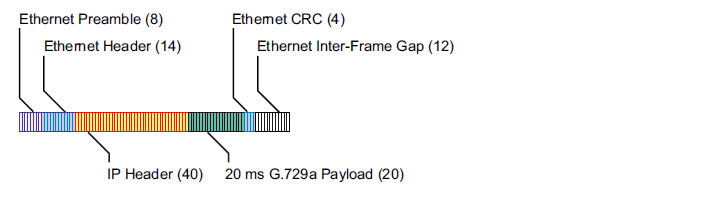

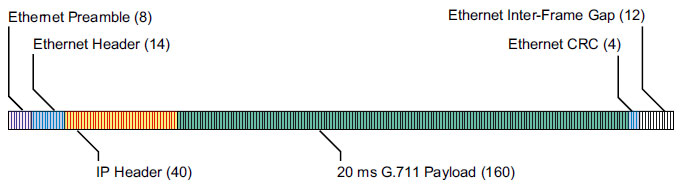

اغلب انتقال های ارتباطی VoIP از طریق اترنت انجام می شود. همانطور که در شکل زیر مشاهده می کنید، در بسته های اترنت به ترتیب ۸ اکتت را به Ethernet Preamble و ۱۴ اکتت بعدی برای آدرس MAC مبدا و مقصد، ۴ اکتت هم برای CRC و در نهایت ۱۲ اکتت هم به عنوان Gap در نظر گرفته می شود.

نتیجه نهایی به عنوان سربار اترنت ۳۸ اکتت خواهد بود.

Silence Suppression:

پروسه عدم انتقال اطلاعات، هنگام سکوت یکی از طرفین مکالمه است. این عملیات با استفاده از مبحث Voice Activity Detection (VAD)، پهنای باند لازم برای مکالمه را تا مقدار زیادی کاهش می دهد.

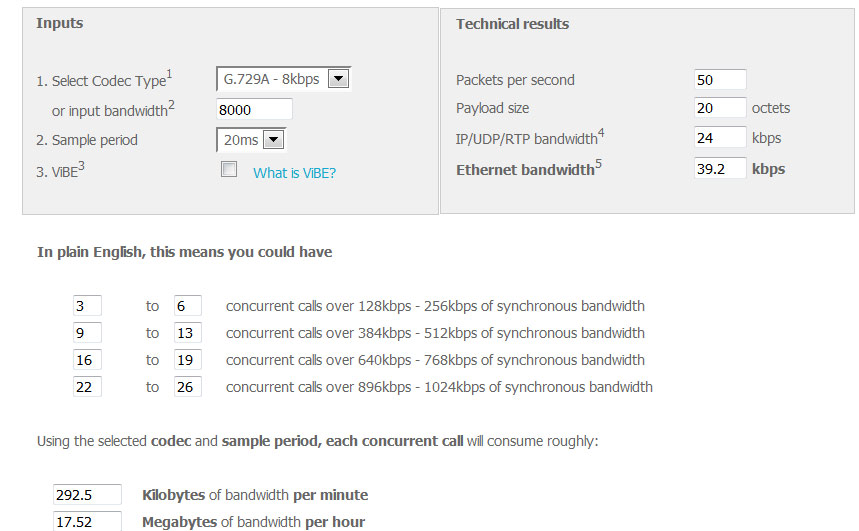

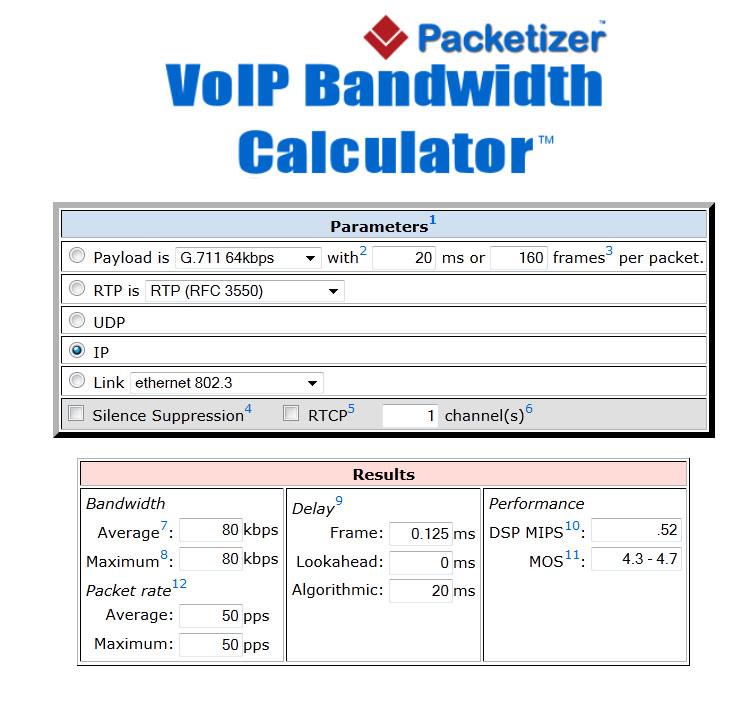

محاسبه پهنای باند:

مثال اول:

رابطه های زیر را برای به دست آوردن مقادیر نهایی استفاده می کنیم:

(PPS = (codec bit rate)/ (voice payload size

Bandwidth = total packet size * PPS

در هر ۲۰ میلی ثانیه یک بسته فرستاده می شود پس در هر ثانیه ۵۰ بسته می فرستیم. (۲۰ms * 50 = 1s)

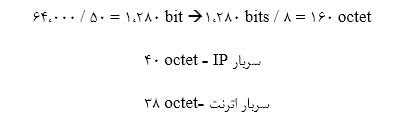

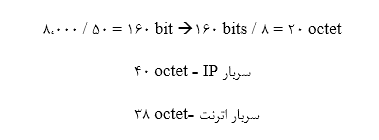

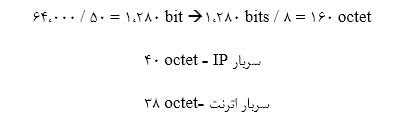

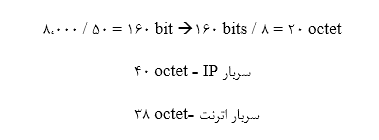

Payload بدین صورت به دست می آید:

در مجموع خواهیم داشت : ۱۶۰ +۴۰ + ۳۸ = ۲۳۸ اکتت

بنابر این پهنای باند مورد نیاز برابر است با : ۲۳۸ * ۵۰ * ۸ = ۹۵,۲ Kbps

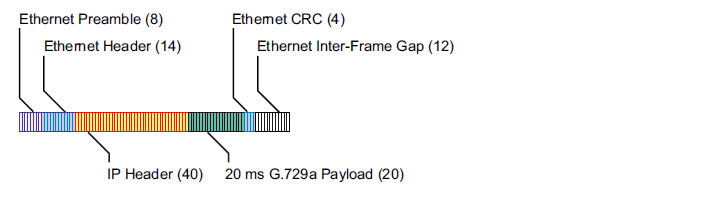

مثال دوم:

در هر ۲۰ میلی ثانیه یک بسته فرستاده می شود پس در هر ثانیه ۵۰ بسته می فرستیم. (۲۰ms * 50 = 1s)

Payload بدین صورت به دست می آید:

در مجموع خواهیم داشت : ۲۰ +۴۰ + ۳۸ = ۹۸ اکتت

بنابر این پهنای باند مورد نیاز برابر است با : ۹۸ * ۵۰ * ۸ = ۳۹,۲ Kbps

در شکل زیر انواع کدک های موجود به همراه پهنای باند لازم (با توجه به مقادیر فرضی طبق مثال های ارائه شده ) آورده شده است.

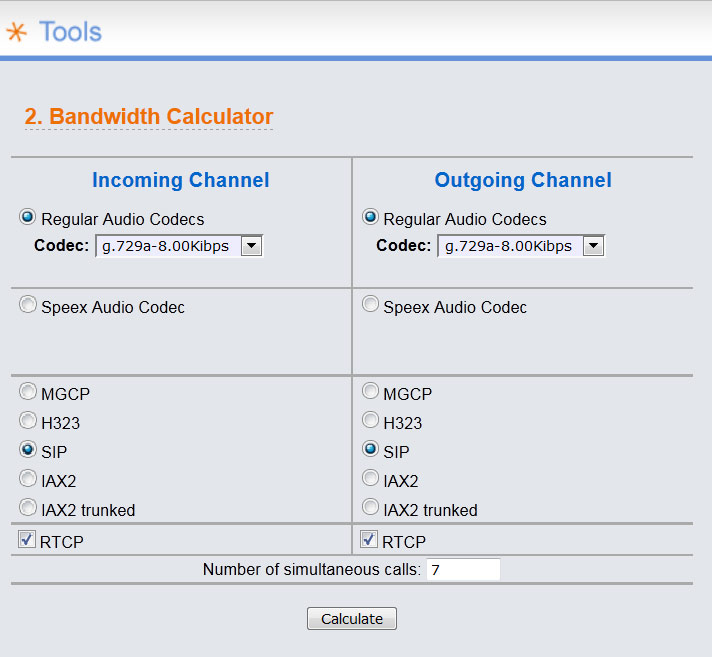

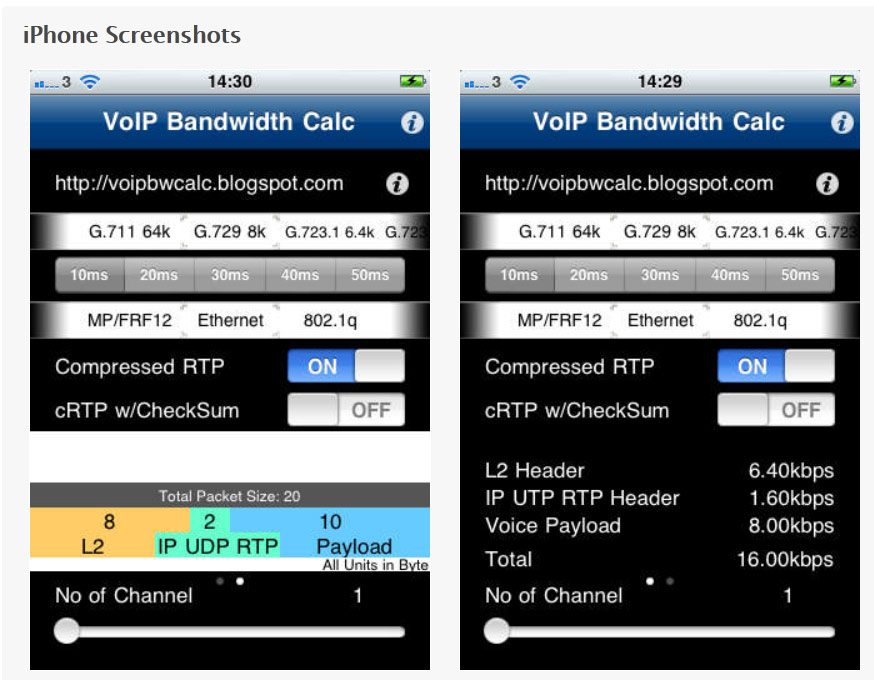

ابزار های مفید برای محاسبه پهنای باند:

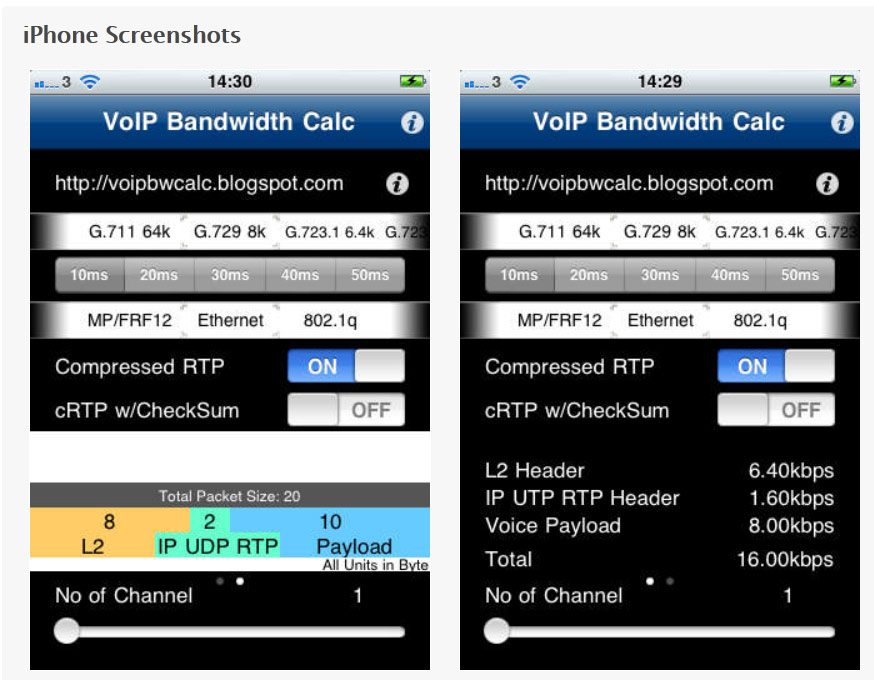

نرم افزار نسخه گوشی های آیفون برای محاسبه پهنای باند

در مطلب قبلی در مورد حملات هدفمند و راهکارهای مقابله با آن صحبت کردیم. ما کاتا محصول جدید کسپرسکی را به شما معرفی نمودیم. در این مطلب توضیحات بیشتری را در ارتباط با فناوریهای به کار رفته در این محصول را معرفی خواهیم کرد.

سیستم تشخیص نفوذ

دریافت ترافیک و تجزیه و تحلیل آن

قابلیت اجرا در حالت منفعل (passive)

استفاده از قوانینی که توسط متخصصان KL ساخته شدهاند

امکان اضافه کردن سفارشی قواعد موازی با قوانین سازمان (زیر ساخت شبکه، فیبرنوری)

موتور ضدبدافزار

پویش تمامی فایلهای ارسالی از سمت حسگرهای کنسول مرکزی

تشخیص فایلهای مشکوک

تحلیل امضاهای دیجیتالی

تجزیه و تحلیل اکتشافی

ارسال درخواست به KSN (تکنولوژی ابری کسپرسکی که به جای پویش فایلها در سیستمتان میتوانید فایلهایتان را به آن ارسال نمایید)

ندباکس (Sandbox)

مجموعهای از ماشینهای مجازی است که سیستمهای عامل متفاوت و نسخههای رایجترین برنامهها را اجرا میکند. فایلها، اسناد و اسکریپتها به این سرور منتقل شده و در آن اجرا و تحلیل میگردند. سندباکس دارای ویژگیهای زیر میباشد:

طراحی شده در آزمایشگاه تخصصی کسپرسکی

صدور مجوز برای ارتباطات خارجی بر اساس شبیهسازی انجام شده در این قسمت

پشتیبانی از سیستمعاملهای Windows XP، Windows 7 x86/x64

به علاوه سیستمهای مورد نیاز مشتری به صورت انحصاری

سموتور YARA

یک منبع Open Source Malware Engine میباشد

یک منبع ضدتروجان و بدافزار میباشد

امضاهای موجود در این قسمت میتوانند به صورت دستی و یا با استفاده از منابع کسپرسکی ایجاد شوند(منابع Anti APT کسپرسکی)

امکان اضافه کردن قوانین و قواعد سازمان

امکان تشخیص حمله از یک امضا تا چند صدتا

تحلیلگر حملات هدفمند از منابع مختلفی اطلاعات مورد نیازش را به دست میآورد. این منابع شامل: حسگرهای شبکه و نقاط پایانی میباشد. مجموع این اطلاعات بر روی هم باعث پیدایش یک سری قوانین برای تشخیص حملات هدفمند میگردد. (پشتیبانی شبکه ، امنیت اطلاعات )

برای بدست آوردن اطلاعات بیشتر و مقاله های گوناگون به سایت ما مراجعه کنید.

شبکههای ادهاک عمر ۷۰ ساله دارند و به دلایل نظامی به وجود آمدند. یک مثال کلاسیک از شبکههای ادهاک، شبکه جنگندههای جنگ و پایگاههای موبایل آنها در میدان جنگ میباشد. بعداً مشخص شد در قسمتهای تجاری و صنعتی نیز میتوانند مفید واقع شوند. این شبکهها شامل مجموعهای از گرههای توزیع شدهاند که بدون پشتیبانی مدیریت مرکزی یک شبکهٔ موقت را میسازند. طبیعیترین مزیت استفاده از این شبکهها عدم نیاز به ساختار فیزیکی و امکان ایجاد تغییر در ساختار مجازی آنهاست. این ویژگیهای خاصی که دارند پروتکلهای مسریابی و روشهای امنیتی خاصی را میطلبد.

مجموعهای از گرههای توزیع شدهاند که با همدیگر بهطور بیسیم ارتباط دارند. نودها میتوانند کامپیوتر میزبان یا مسیریاب باشند. نودها بهطور مستقیم بدون هیچگونه نقطه دسترسی با همدیگر ارتباط برقرار میکنند و سازمان ثابتی ندارند و بنابراین در یک توپولوژی دلخواه شکل گرفتهاند. هر نودی مجهز به یک فرستنده و گیرنده میباشد. مهمترین ویژگی این شبکهها وجود یک توپولوژی پویا و متغیر میباشد که نتیجه تحرک نودها هست. نودها در این شبکهها بهطور پیوسته موقعیت خود را تغییر میدهند که این خود نیاز به یک پروتکل مسیریابی که توانایی سازگاری با این تغییرات را داشته، نمایان میکند. مسیریابی و امنیت در این شبکه از چالشهای امروز این شبکه هاست. شبکههای بی سیم ادهاک خود بر دو نوع میباشند: شبکههای حسگر هوشمند و شبکههای موبایل ادهاک. در مسیریابی در شبکههای ادهاک نوع حسگر سختافزار محدودیتهایی را بر شبکه اعمال میکند که باید در انتخاب روش مسیریابی مد نظر قرار بگیرند ازجمله اینکه منبع تغذیه در گرهها محدود میباشد و در عمل، امکان تعویض یا شارژ مجدد آن مقدور نیست؛ لذا روش مسیریابی پیشنهادی در این شبکهها بایستی از انرژی موجود به بهترین نحو ممکن استفاده کند یعنی باید مطلع از منابع گره باشد و اگر گره منابع کافی نداشت بسته را به آن برای ارسال به مقصد نفرستد. خودمختاربودن و قابلیت انطباق گرهها را ایجاد کند. (پشتیبانی شبکه )

شبکههای حسگر هوشمند: متشکل از چندین حسگر هستند که در محدوده جغرافیایی معینی قرار گرفتهاند. هر حسگر دارای قابلیت ارتباطی بی سیم و هوش کافی برای پردازش سیگنالها و امکان شبکه سازی است. شبکههای موبایل ادهاک :مجموعه مستقلی شامل کاربران متحرک است که از طریق لینکهای بی سیم با یکدیگر ارتباط برقرار میکنند. برای اتفاقات غیرقابل پیشبینی اتصالات و شبکههای متمرکز کارا نبوده و قابلیت اطمینان کافی را ندارند؛ لذا شبکههای ادهاک موبایل راه حل مناسبی است، گرههای واقع در شبکههای ادهاک موبایل مجهز به گیرنده و فرستندههای بی سیم بوده و از آنتنهایی استفاده میکنند که ممکن است از نوع Broad cast یا peer to peer باشند. ( کابل فیبر نوری )

شرح آسیبپذیری: یک آسیبپذیری با درجه اهمیت بالا در نرمافزار ASA سیسکو گزارش شده است یک مهاجم که احراز هویت شده است اما از امتیاز (priviledge) برخوردار نیست، میتواند عملیاتی که نیازمند داشتن امتیاز هستند را از طریق اینترفیس مدیریت وب انجام دهد.

این آسیبپذیری به دلیل عدم اعتبارسنجی مناسب امتیاز کاربران زمانی که از اینترفیس مدیریت وب استفاده مینمایند، میباشد. مهاجم با ارسال یک درخواست HTTP از طریق HTTPS به دستگاه مورد نظرش میتواند به فایلهای موجود بر روی دستگاه قربانی دست یابد. این فایلها شامل running configuration نیز میباشد. بعد از بهرهبرداری از این آسیبپذیری مهاجم قادر به بارگذاری و جایگزین نمودن تصویر نرمافزار (image software) بر روی دستگاه است.(پشتیبانی شبکه ، فیبرنوری ، مجازی سازی)

| Cisco ASA Software Release | First Fixed Release for This Vulnerability |

|---|---|

| Prior to 9.11 | Migrate to 9.4.4.29 |

| ۹٫۱۱ | Migrate to 9.4.4.29 |

| ۹٫۲۱ | Migrate to 9.4.4.29 |

| ۹٫۳۱ | Migrate to 9.4.4.29 |

| ۹٫۴ | ۹٫۴٫۴٫۲۹ |

| ۹٫۵۱ | Migrate to 9.6.4.20 |

| ۹٫۶ | ۹٫۶٫۴٫۲۰ |

| ۹٫۷۱ | Migrate to 9.8.3.18 |

| ۹٫۸ | ۹٫۸٫۳٫۱۸ |

| ۹٫۹ | ۹٫۹٫۲٫۳۶ |

| ۹٫۱۰ | ۹٫۱۰٫۱٫۷ |

شرح آسیبپذیری: یک آسیبپذیری با درجه اهمیت بالا در نرمافزار ASA سیسکو گزارش شده است یک مهاجم که احراز هویت شده است اما از امتیاز (priviledge) برخوردار نیست، میتواند عملیاتی که نیازمند داشتن امتیاز هستند را از طریق اینترفیس مدیریت وب انجام دهد.

این آسیبپذیری به دلیل عدم اعتبارسنجی مناسب امتیاز کاربران زمانی که از اینترفیس مدیریت وب استفاده مینمایند، میباشد. مهاجم با ارسال یک درخواست HTTP از طریق HTTPS به دستگاه مورد نظرش میتواند به فایلهای موجود بر روی دستگاه قربانی دست یابد. این فایلها شامل running configuration نیز میباشد.

بعد از بهرهبرداری از این آسیبپذیری مهاجم قادر به بارگذاری و جایگزین نمودن تصویر نرمافزار (image software) بر روی دستگاه است.

تاریخ: ۱۹ دسامبر ۲۰۱۸

شماره(های)مرجع: CVE-2018-15465

تاثیرات: مهاجم قادر به بارگذاری و جایگزین نمودن تصویر نرمافزار (image software) بر روی دستگاه میباشد.

راهکار: برای دانلود بروزرسانی نرمافزار به این پیوند مراجعه نمایید .

| Cisco ASA Software Release | First Fixed Release for This Vulnerability |

| Prior to 9.11 | Migrate to 9.4.4.29 |

| ۹٫۱۱ | Migrate to 9.4.4.29 |

| ۹٫۲۱ | Migrate to 9.4.4.29 |

| ۹٫۳۱ | Migrate to 9.4.4.29 |

| ۹٫۴ | ۹٫۴٫۴٫۲۹ |

| ۹٫۵۱ | Migrate to 9.6.4.20 |

| ۹٫۶ | ۹٫۶٫۴٫۲۰ |

| ۹٫۷۱ | Migrate to 9.8.3.18 |

| ۹٫۸ | ۹٫۸٫۳٫۱۸ |

| ۹٫۹ | ۹٫۹٫۲٫۳۶ |

| ۹٫۱۰ | ۹٫۱۰٫۱٫۷ |

برای اطلاعات بیشتر به پیوند زیر مراجعه نمایید: https://tools.cisco.com/security/center/content/CiscoSecurityAdvisory/cisco-sa-20181219-asa-privesc

در یک سیستم VoIP در گام اول ابتدا صدا به حالت دیجیتال در آمده، سپس فشرده می شود و در نهایت به صورت بسته های دیتا ارسال می شوند. این بسته ها باید بدون تاخیر زیاد، به گیرنده برسند تا تماسی موفق با رضایت طرفین مکالمه داشته باشیم. در سمت گیرنده دوباره این بسته ها به شکل آنالوگ در می آید و برای کاربر پخش می شوند.

از نکات مهم در در سیستم VoIP پهنای باند مورد نیاز آن می باشد، به طوری که محدودیت در پهنای باند، باعث قطع مکالمه ها نشود.

در برقراری یک ارتباط تلفنی، عمل نمونه برداری یا Sampling از صدا انجام می دهند. به طور معمول صدایی به طول ۱۰ تا ۲۰ میلی ثانیه در بسته دیتا جهت ارسال قرار می گیرد. البته کدک های مختلفی تعریف شده اند که هر کدام استاندارد خاص خود را برای نمونه برداری و ارسال صدا تعریف می کنند.

بر حسب نوع کدک مورد استفاده در انتقال صدا، بسته های VoIP مدتی را در سمت گیرنده منتظر هستند تا کار بافر شدن آن ها به حد تعیین شده برسد. با رسیدن حجم بسته ها در بافر سمت گیرنده به اندازه تعیین شده، صدا در سمت دیگر پخش خواهد شد.

تاخیر صدا، در حالت ایده آل باید طوری باشد که شنونده متوجه آن نشود. چنانچه مقدار تاخیر از حدی فراتر رود، ادامه مکالمه میسر نخواهد بود.چنانچه تاخیر صدا بیش از ۲۰۰ میلی ثانیه شود، مکالمه تلفنی را از حالت مطلوب خارج می کند.

برای بالا بردن کیفیت VoIP می توان سیگنال دیجیتال شده صوت را قبل از بسته بندی با کدک های خاصی فشرده کرد. این کدک ها باعث می شوند حجم دیتای منتقل شده و در نتیجه پهنای باند کاهش و بنابراین سرعت انتفال آن ها افزایش یابد. کیفیت صدا در این کدک ها نسبت به گم شدن بسته های صوتی در شبکه دیتا حساسیت بیشتری دارند. بنابراین انتخاب کدک یکی از عوامل مهم در طراحی شبکه تلفنی مبتنی بر IP می باشد. ( تجهیزات ویپ )(پشتیبانی شبکه)

مقدار پهنای باند لازم برای مکالمات VoIP به فاکتورهای متعددی بستگی دارد. فاکتورها به شرح زیر است :

کدک :

کلمه Codec از تلفیق دو کلمه coder-decoder ساخته شد. تبدیل موج آنالوگ به دیجیتال، پروسه فشرده سازی را کدک (Codec) می گویند.کدک ها از امواج آنالوگ در فاصله های زمانی معین (time interval) نمونه برداری کرده و برای هر نمونه مقداری را اختصاص می دهند. در جدول زیر انواع کدک های صدا و برخی ویژگی های آن ها، آورده شده است.

بیایید کدک های پرکاربرد را بررسی کنیم:

—G.711

—G.729

هدر IP :

”هدر IP” به سرآیند IP و UDP و RTP بسته ها اطلاق می شود.

Voice Payload تولید شده توسط کدک شامل دیتای صدا می شود.

: این پروتکل ۸ اکتت را اضافه می کند که وظیفه Route کردن به سمت مقصد را بر عهده دارد. همانطور که می دانید یک پروتکل Connectionless بوده و تضمینی برای رسیدن بسته نمی کند.

IP: شامل ۲۰ اکتت می باشد که مسئول رساندن داده به مقصد می باشد.

RTP: شامل ۱۲ اکتت می باشد که اجازه بازسازی نمونه ها با ترتیب درست را می دهد. همچنین مکانیزمی برای اندازه گیری jitter و delay ارائه می دهد.

در مجموع هدر های IP/UDP/RTP مقدار ثابت ۴۰ اکتت را به عنوان سرایند اضافه می کند.

البته قابل ذکر است که روش هایی برای کاهش سربار هدر های IP وجود دارند که می توان به cRTP یا RTP فشرده شده اشاره کرد. البته این مسئله به صورت گسترده پیاده سازی نشده است و انتظار می رود در آینده استفاده از آن بیشتر شود.

وسیله ارتباطی :

اغلب انتقال های ارتباطی VoIP از طریق اترنت انجام می شود. همانطور که در شکل زیر مشاهده می کنید، در بسته های اترنت به ترتیب ۸ اکتت را به Ethernet Preamble و ۱۴ اکتت بعدی برای آدرس MAC مبدا و مقصد، ۴ اکتت هم برای CRC و در نهایت ۱۲ اکتت هم به عنوان Gap در نظر گرفته می شود.

نتیجه نهایی به عنوان سربار اترنت ۳۸ اکتت خواهد بود.

Silence Suppression:

پروسه عدم انتقال اطلاعات، هنگام سکوت یکی از طرفین مکالمه است. این عملیات با استفاده از مبحث Voice Activity Detection (VAD)، پهنای باند لازم برای مکالمه را تا مقدار زیادی کاهش می دهد.

محاسبه پهنای باند:

مثال اول:

رابطه های زیر را برای به دست آوردن مقادیر نهایی استفاده می کنیم:

(PPS = (codec bit rate)/ (voice payload size

Bandwidth = total packet size * PPS

در هر ۲۰ میلی ثانیه یک بسته فرستاده می شود پس در هر ثانیه ۵۰ بسته می فرستیم. (۲۰ms * 50 = 1s)

Payload بدین صورت به دست می آید:

در مجموع خواهیم داشت : ۱۶۰ +۴۰ + ۳۸ = ۲۳۸ اکتت

بنابر این پهنای باند مورد نیاز برابر است با : ۲۳۸ * ۵۰ * ۸ = ۹۵,۲ Kbps

مثال دوم:

در هر ۲۰ میلی ثانیه یک بسته فرستاده می شود پس در هر ثانیه ۵۰ بسته می فرستیم. (۲۰ms * 50 = 1s)

Payload بدین صورت به دست می آید:

در مجموع خواهیم داشت : ۲۰ +۴۰ + ۳۸ = ۹۸ اکتت

بنابر این پهنای باند مورد نیاز برابر است با : ۹۸ * ۵۰ * ۸ = ۳۹,۲ Kbps

در شکل زیر انواع کدک های موجود به همراه پهنای باند لازم (با توجه به مقادیر فرضی طبق مثال های ارائه شده ) آورده شده است.

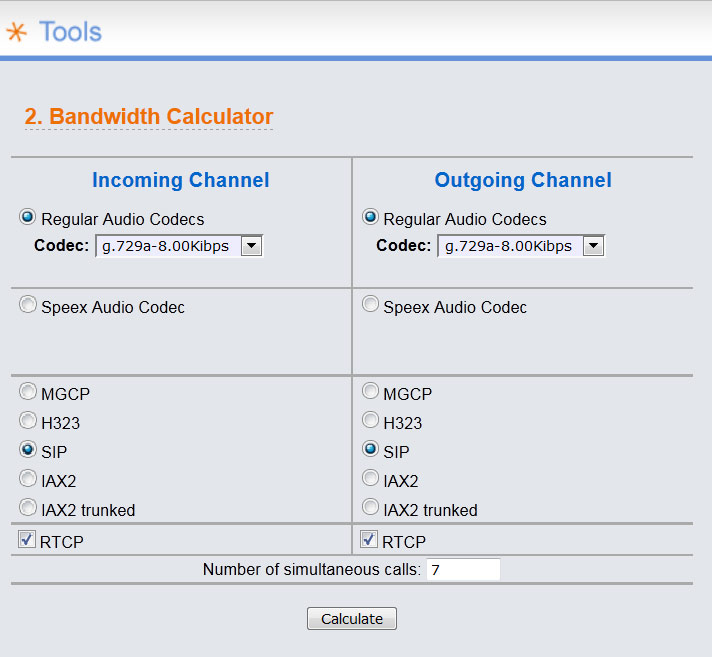

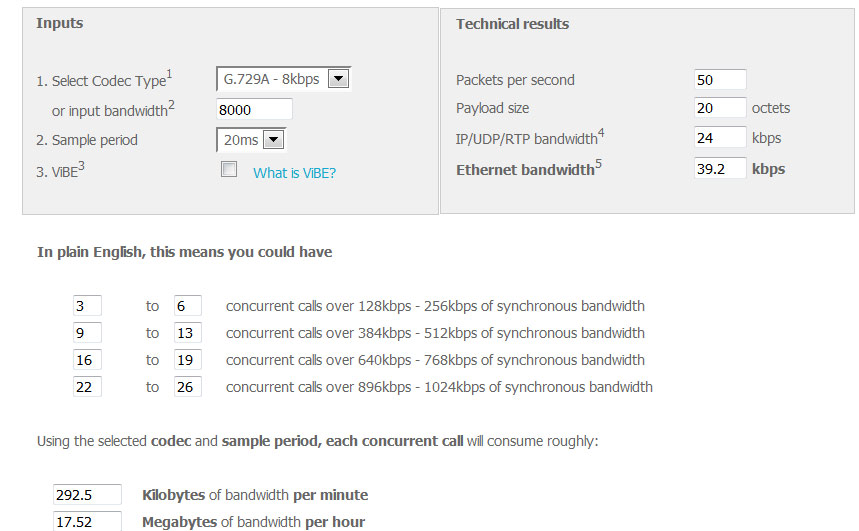

ابزار های مفید برای محاسبه پهنای باند:

نرم افزار نسخه گوشی های آیفون برای محاسبه پهنای باند

در مطلب قبلی در مورد حملات هدفمند و راهکارهای مقابله با آن صحبت کردیم. ما کاتا محصول جدید کسپرسکی را به شما معرفی نمودیم. در این مطلب توضیحات بیشتری را در ارتباط با فناوریهای به کار رفته در این محصول را معرفی خواهیم کرد.

سیستم تشخیص نفوذ

دریافت ترافیک و تجزیه و تحلیل آن

قابلیت اجرا در حالت منفعل (passive)

استفاده از قوانینی که توسط متخصصان KL ساخته شدهاند

امکان اضافه کردن سفارشی قواعد موازی با قوانین سازمان (زیر ساخت شبکه، فیبرنوری)

موتور ضدبدافزار

پویش تمامی فایلهای ارسالی از سمت حسگرهای کنسول مرکزی

تشخیص فایلهای مشکوک

تحلیل امضاهای دیجیتالی

تجزیه و تحلیل اکتشافی

ارسال درخواست به KSN (تکنولوژی ابری کسپرسکی که به جای پویش فایلها در سیستمتان میتوانید فایلهایتان را به آن ارسال نمایید)

ندباکس (Sandbox)

مجموعهای از ماشینهای مجازی است که سیستمهای عامل متفاوت و نسخههای رایجترین برنامهها را اجرا میکند. فایلها، اسناد و اسکریپتها به این سرور منتقل شده و در آن اجرا و تحلیل میگردند. سندباکس دارای ویژگیهای زیر میباشد:

طراحی شده در آزمایشگاه تخصصی کسپرسکی

صدور مجوز برای ارتباطات خارجی بر اساس شبیهسازی انجام شده در این قسمت

پشتیبانی از سیستمعاملهای Windows XP، Windows 7 x86/x64

به علاوه سیستمهای مورد نیاز مشتری به صورت انحصاری

سموتور YARA

یک منبع Open Source Malware Engine میباشد

یک منبع ضدتروجان و بدافزار میباشد

امضاهای موجود در این قسمت میتوانند به صورت دستی و یا با استفاده از منابع کسپرسکی ایجاد شوند(منابع Anti APT کسپرسکی)

امکان اضافه کردن قوانین و قواعد سازمان

امکان تشخیص حمله از یک امضا تا چند صدتا

تحلیلگر حملات هدفمند از منابع مختلفی اطلاعات مورد نیازش را به دست میآورد. این منابع شامل: حسگرهای شبکه و نقاط پایانی میباشد. مجموع این اطلاعات بر روی هم باعث پیدایش یک سری قوانین برای تشخیص حملات هدفمند میگردد. (پشتیبانی شبکه ، امنیت اطلاعات )

برای بدست آوردن اطلاعات بیشتر و مقاله های گوناگون به سایت ما مراجعه کنید.

شبکههای ادهاک عمر ۷۰ ساله دارند و به دلایل نظامی به وجود آمدند. یک مثال کلاسیک از شبکههای ادهاک، شبکه جنگندههای جنگ و پایگاههای موبایل آنها در میدان جنگ میباشد. بعداً مشخص شد در قسمتهای تجاری و صنعتی نیز میتوانند مفید واقع شوند. این شبکهها شامل مجموعهای از گرههای توزیع شدهاند که بدون پشتیبانی مدیریت مرکزی یک شبکهٔ موقت را میسازند. طبیعیترین مزیت استفاده از این شبکهها عدم نیاز به ساختار فیزیکی و امکان ایجاد تغییر در ساختار مجازی آنهاست. این ویژگیهای خاصی که دارند پروتکلهای مسریابی و روشهای امنیتی خاصی را میطلبد.

مجموعهای از گرههای توزیع شدهاند که با همدیگر بهطور بیسیم ارتباط دارند. نودها میتوانند کامپیوتر میزبان یا مسیریاب باشند. نودها بهطور مستقیم بدون هیچگونه نقطه دسترسی با همدیگر ارتباط برقرار میکنند و سازمان ثابتی ندارند و بنابراین در یک توپولوژی دلخواه شکل گرفتهاند. هر نودی مجهز به یک فرستنده و گیرنده میباشد. مهمترین ویژگی این شبکهها وجود یک توپولوژی پویا و متغیر میباشد که نتیجه تحرک نودها هست. نودها در این شبکهها بهطور پیوسته موقعیت خود را تغییر میدهند که این خود نیاز به یک پروتکل مسیریابی که توانایی سازگاری با این تغییرات را داشته، نمایان میکند. مسیریابی و امنیت در این شبکه از چالشهای امروز این شبکه هاست. شبکههای بی سیم ادهاک خود بر دو نوع میباشند: شبکههای حسگر هوشمند و شبکههای موبایل ادهاک. در مسیریابی در شبکههای ادهاک نوع حسگر سختافزار محدودیتهایی را بر شبکه اعمال میکند که باید در انتخاب روش مسیریابی مد نظر قرار بگیرند ازجمله اینکه منبع تغذیه در گرهها محدود میباشد و در عمل، امکان تعویض یا شارژ مجدد آن مقدور نیست؛ لذا روش مسیریابی پیشنهادی در این شبکهها بایستی از انرژی موجود به بهترین نحو ممکن استفاده کند یعنی باید مطلع از منابع گره باشد و اگر گره منابع کافی نداشت بسته را به آن برای ارسال به مقصد نفرستد. خودمختاربودن و قابلیت انطباق گرهها را ایجاد کند. (پشتیبانی شبکه )

شبکههای حسگر هوشمند: متشکل از چندین حسگر هستند که در محدوده جغرافیایی معینی قرار گرفتهاند. هر حسگر دارای قابلیت ارتباطی بی سیم و هوش کافی برای پردازش سیگنالها و امکان شبکه سازی است. شبکههای موبایل ادهاک :مجموعه مستقلی شامل کاربران متحرک است که از طریق لینکهای بی سیم با یکدیگر ارتباط برقرار میکنند. برای اتفاقات غیرقابل پیشبینی اتصالات و شبکههای متمرکز کارا نبوده و قابلیت اطمینان کافی را ندارند؛ لذا شبکههای ادهاک موبایل راه حل مناسبی است، گرههای واقع در شبکههای ادهاک موبایل مجهز به گیرنده و فرستندههای بی سیم بوده و از آنتنهایی استفاده میکنند که ممکن است از نوع Broad cast یا peer to peer باشند. ( کابل فیبر نوری )

شرح آسیبپذیری: شرکت Adobe اپدیت های امنیتی برای رفع آسیبپذیری در Adobe Connect و نسخه دیجیتال Adobe را عرضه کرده است. یک مهاجم با استفاده از این آسیبپذیریها در بدنه Adobe میتواند کنترل سیستم قربانی را به دست بگیرد. درجه اهمیت هر دو آسیبپذیری، بالاست. به کاربران و مدیران شبکه توصیه میشود هر چه زودتر بروزرسانیهای لازم را انجام دهند.( پشتیبانی شبکه ، تجهیزات شبکه ، مجازی سازی )

| محصول | نسخه | پلتفرم | الویت | دسترسی |

| Adobe Connect | ۱۰٫۱ | All | ۳ | Release note |

| محصول | نسخه | پلتفرم | الویت | دسترسی |

|

Adobe Digital Editions |

۴٫۵٫۱۰ |

Windows | ۳ | Download Page |

| macOS | ۳ | Download Page | ||

| iOS | ۳ | iTunes | ||

| Android | ۳ | Playstor |

https://helpx.adobe.com/security/products/connect/apsb19-05.html

https://helpx.adobe.com/security/products/Digital-Editions/apsb19-04.html

شرح آسیبپذیری: یک آسیب پذیری اجرای کد از راه دور در کدهای دورپال به تازگی دیده شده است. این آسیبپذیری در wrapper ، زمانی که میخواهد عملیات مربوط به یک فایل بر روی یک phar:// URI غیر قابل اعتماد را انجام دهد، جریان می یابد . این آسیبپذیری از درجه بحرانی می باشد. و در نسخههای

وجود دارد. یک مهاجم با استفاده از این آسیبپذیری میتواند کنترل سیستم قربانی را به دست گرفته و تمامی تنظیمات و اطلاعات را به هم بریزد. (پشتیبانی شبکه ، فیبرنوری ، ویپ )

اگر از ورژن ۸٫۶٫x استفاده میکنید به نسخه ۸٫۶٫۶ بروزرسانی نمایید.( مجازی سازی ، کابل کشی ، دکل مهاری )

اگر از ورژن ۸٫۵٫x استفاده میکنید به نسخه ۸٫۵٫۹ بروزرسانی نمایید.

اگر از ورژن ۷٫x استفاده مینمایید به نسخه ۷٫۶۲ بروزرسانی نمایید.

درباره این سایت